En las noticias de farándula, cada vez se denuncian con mayor frecuencia, casos en los que personajes del mundo del espectáculo son víctimas del robo de sus cuentas de correo o de redes sociales. Estos casos, desafortunadamente, solo son la visible punta de un enorme “iceberg” que incluye cientos de miles de personas que a diario son víctimas de ciberataques a lo largo y ancho del planeta; solo que, por no tratarse de personalidades, los medios de comunicación no los registran.

Y es que el riesgo de convertirse en víctimas de delitos en línea es bastante más grande de lo que el común de las personas puede imaginar. Por lo tanto, es tarea de Instituciones Educativas y docentes, formar a los estudiantes en distintos temas relacionados con Ciudadanía Digital; entre los cuales, uno de los más importantes es el relacionado con la seguridad en ambientes virtuales. Como educadores debemos asegurarnos que los estudiantes comprenden la importancia tanto de proteger su propia privacidad como de respetar la de los demás y que están en capacidad de realizar acciones efectivas en este sentido.

Conforme crece la cantidad de información que ellos almacenan en Internet, se vuelve crítico el diseño de una estrategia para proteger sus cuentas en los diferentes servicios en línea a los que acceden regularmente (correo electrónico, redes sociales, sistemas de almacenamiento de archivos, videos, fotografías, etc). La primera acción y la más efectiva para lograrlo consiste en generar contraseñas robustas que impidan el acceso no autorizado a sus cuentas.

Aunque esta recomendación suena supremamente lógica, la mayoría de las personas la pasan por alto ya que no se sienten cómodas creando contraseñas robustas que pueden ser complicadas de imaginar y, en muchos casos, difíciles de recordar. A continuación ofrecemos una serie de recomendaciones y reglas sencillas que contribuyen a mantener a salvo, de todo tipo de delincuentes, las cuentas en línea

TAMAÑO: Las contraseñas largas son difíciles de descifrar. Aunque no hay una regla fija en cuanto al tamaño, procure crear claves tan largas como lo permita el servicio en línea en el que estas se utilizarán. Algunos sitios exigen a sus usuarios contraseñas con un tamaño mínimo de 10 caracteres; sin embargo, otros no establecen al respecto ninguna restricción y las personas por lo regular toman el camino fácil y crean contraseñas muy cortas (4 a 6 caracteres).

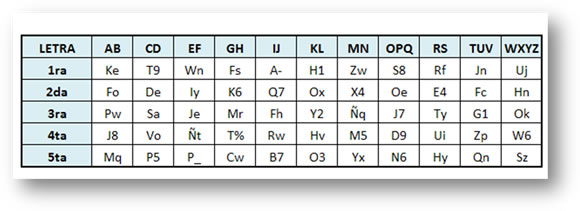

John Pozadzides, experto en estándares de Internet, resume en la siguiente tabla el tiempo que tarda un computador actual en probar todas las combinaciones posibles en función de la cantidad de caracteres que tiene una contraseña:

VARIEDAD: Mezclar letras, números y símbolos hace que las contraseñas sean más seguras (ju@N_ru1fO). Cuando un sitio no permita el uso de símbolos (%, &, $; #, etc), una buena práctica consiste en combinar números, letras mayúsculas y minúsculas (juaNru1fO, JUANru1fo, etc). Varios sitios ofrecen herramientas para determinar qué tan robusta es una contraseña. Uno de ellos es

“

How Big is your Haystack?”:

PATRONES: Utilizar un patrón del teclado facilita recordar una contraseña; por ejemplo, una V empezando con el número tres: 3eDCFt6; o una W: 3eDCFt6yHNJi9. Otra forma consiste en cambiar una letra por un número y completar 12 caracteres con símbolos; por ejemplo: Fau5to%%%%%%%%%%%%, Rut3ador!!!!!!!!!!!!, G4to************, etc.

INFORMACIÓN PERSONAL: No es buena idea incluir en las contraseñas información personal identificable (nombre de la persona o de un familiar, nomenclatura de la calle, nombre de la mascota, modelo de carro, fecha de nacimiento, etc). En lugar de esto, utilice el título de una canción o de un libro, una frase literaria o el nombre de un autor. Por ejemplo, “ElBluesDelEsclavo”, “ComoAguaParaChoco1ate”, “LaLit3ratura3sM3ntirBi3nLaV3rdad”, “Ju4n_C4rlos_Onetti”, etc.

PALABRAS COMUNES: No es buena idea utilizar palabras comunes, pues los delincuentes a menudo ingresan de forma automática las palabras de un diccionario para intentar descubrir una clave. Sin embargo, se pueden usar palabras comunes, pero deletreándolas al revés o mezclando mayúsculas y minúsculas con números. Por ejemplo:

- Ana María à “a1raManA” mayúsculas iníciales y se cambia la i por un 1.

- LuMaJu0Ma à Luisa, Mary, Juan y 0 Mascotas = miembros de la familia.

- RobDIaHug72 à Roberto, Diana, Hugo y 72 (resultado de la suma de edades).

ACRÓNIMOS: Uno de los métodos más utilizados para crear contraseñas robustas fáciles de recordar es mediante acrónimos. Por ejemplo, una frase célebre como “A Caballo Regalado No Se Le Mira El Diente” puede convertirse en la siguiente contraseña “ACRNSLMED”. Para complejizarla se pueden sustituir algunas letras por símbolos y números (A por @ y 3 por E): “@CRNSLM3D”. Adicionalmente, le intercalamos mayúsculas y minúsculas: “@CrNsLm3d”.

Otros ejemplos:

DIFERENTES CUENTAS: No aconsejan los expertos utilizar la misma contraseña en varios servicios en línea. Sin embargo, resulta poco práctico y, dependiendo del número de cuentas, inviable, crear una contraseña para cada una. Una opción puede consistir en crear una única contraseña robusta y a esta agregarle un símbolo más la inicial del servicio en la que se utilizará. Por ejemplo:

- Gmail à @CrNsLm3d%g

- Hotmail à @CrNsLm3d%h

- Wordpress à @CrNsLm3d%w

- Blogger à @CrNsLm3d%b

- Facebook à @CrNsLm3d%f

GUARDARLAS EN SITIO SEGURO: Todas las recomendaciones apuntan a que las contraseñas no deben escribirse en ninguna parte; lo ideal es guardarlas en la memoria. No obstante, esto puede no resultar práctico. Si decide escribir las contraseñas en algún lugar, guarde la anotación lejos del computador y en un lugar en el que otras personas no lo puedan encontrar fácilmente. En todo caso, nunca comparta sus contraseñas con otras personas y evite a toda costa guardarlas en un archivo de texto del teléfono celular (móvil).

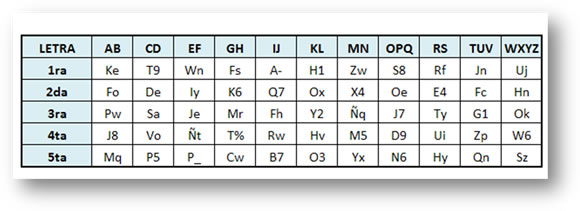

Una técnica para generar contraseñas cortas pero robustas es la propuesta por

Labnol que se basa en una tabla de códigos como la siguiente, la cual se puede imprimir y tener siempre a mano:

- Mis Dos Hermanos y Una Hermana à M2hy1H@@@@@

- Mi cumpleaños es el 9 de abril à Mcee9dA%%%%%

NO UTILICE LA MISMA CONTRASEÑA PARA TODO: Nunca se debe utilizar la misma contraseña para diferentes cuentas (correo, redes sociales, cuenta bancaria, etc). Una vez que alguien descubre una contraseña, puede probarla con diferentes cuentas.

Con el fin de hacer más práctico atender este punto, se puede usar una tabla como la incluida en la sección “Guardarlas en sitio seguro” de este mismo documento y utilizar los cinco primeros caracteres de los sitios para los cuales debemos crear contraseñas. A las contraseñas resultantes, se les puede agregar una palabra como “cOlOmbia” y quedarían las siguientes claves:

- Gmail = FsX4PwRwO3cOlOmbia

- Hotmail = FsOeG1M5MqcOlOmbia

- Wordpress = UjOeTyD9HycOlOmbia

- Facebook = WnFoSaÑtMqcOlOmbia

- Twitter = JnHnFhZpQncOlOmbia

RECORDAR CONTRASEÑAS: La mayoría de los sitios ofrecen un sistema para ayudarle a recordar su contraseña y para ello le hacen una pregunta que se supone que solo el dueño de la cuenta puede responder. La mayoría de esas preguntas se basan en información pública como nombre de la mamá, nombre de la mascota, equipo de fútbol, etc. Una buena idea consiste en utilizar una respuesta falsa, pero que usted recuerde fácilmente (el nombre de la mamá de un amigo o el nombre del equipo de fútbol rival, etc).

INGENIERÍA SOCIAL: Cada vez es más frecuente que los delincuentes no se molesten en utilizar recursos técnicos para robar una contraseña. La llamada ingeniería social se sustenta en el principio que dice que en cualquier sistema "los usuarios son el eslabón débil". En la práctica, los delincuentes utilizan el teléfono o Internet para engañar a los usuarios, fingiendo ser, por ejemplo, un empleado de algún banco, un amigo, un compañero de estudio, un técnico o un familiar y en su lugar, proceden a engañar al usuario para que sea él mismo quien voluntariamente suministre al delincuente la clave.

CRÉDITOS:

Documento elaborado por Eduteka con información proveniente de las siguientes fuentes: